Lab03-01.exe

분석 도구 : virusTotal

분석 결과 : V3 있음, 알약 있음

정적분석 : 패킹난독화여부 확인

PEncrypt로 패킹 되어 있다

PEView 확인

ws2_32를 사용하는 것을 알 수 있다

Dependency Walker 정보가 너무 없다

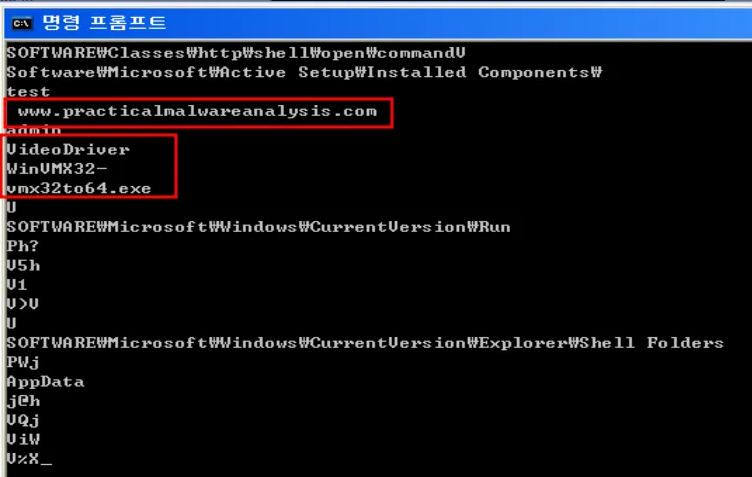

Strings로도 확인

디펜던시 워커보다 더 많은 악성 정보가 나왔다

아니 Kerne132.dll 이런 훼이크 파일이 있다니./.. 원래는 KERNEL32.dll 이라면 말이 되텐데….

정상적이라면 바로 저런 프로세스가 올라오지 않는다

호스트 기반인것도 발견 32비트를 64비트로 바꾼다던가

Resource Hacker로도 확인이되지 않는다 (암호화되어서)

Process Exploer 프로세스 모니터링

더블클릭하여 실행

[View] - [Lower Pane View] - [Handles]

그러면 Lab03-01.exe가 창에 확인되고

뮤택스라는 아이가 있다

뮤텍스는 (중복실행 방지를 위한것 키가 있어야 접근 가능)

DLL으로도 보자

Ws2_32.dll이 있다 이거 소켓 라이브러리임

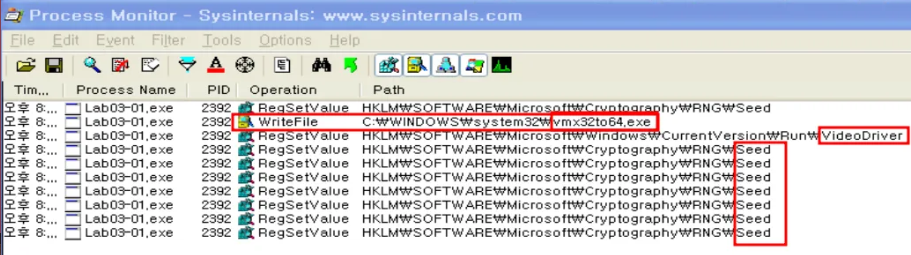

Process Monitor 으로 필터링하기

Processname : Lab03-01.exe

Operation : regsetvalue , WriteFile

Path : c:\windows\system32

필터 거는 곳

Processname : Lab03-01.exe 추가

읭 근데 낭아노다 나눈

그래서 필터를 하나씩 꺼보면서 찾아본다

일단 이렇게만살려놓고 나머지 두개는 꺼본다

그랬더닝 ㅣ거라도 결과는 나왔다

RegSetValue : 9개

WriteFile: 1개

듣기로는 WriteFile이 가장 큰 영향인 것 같다

그리고 Seed는 난수를 생성한다고 한다

그리고 VideoDriver 이녀석도 유의깊게 봐야한다

vmx32to64.exe 요자식도 잡아야 한다

파일은 c:\windows\system32\vmx32to64.exe 하나는 레지스트리에 HKLM\SOFTWARE\Microsoft\windows\currentVersion\Run\VideoDriver

2.악성코드임을 의미하는 호스트 기반 표시자는 무엇인가? Winvmx32이라는 뮤텍스를 생성했고 c:\windows\system32\vmx32to64.exe로 복제해 HKLM\SOFTWARE\Microsoft\windows\currentVersion\Run\VideoDriver를 생성했다.

apateDNS실행

이게 도저히 실행이 안되서

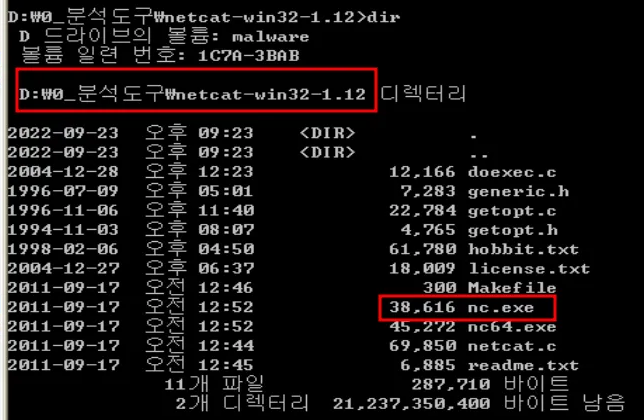

NC로 하기로함

Netcat 실행

nc가 있는 폴더로 들어온다

기다려도 ㄱ/ㅔ속 반응이 안온다 ..ㅠㅠㅠ

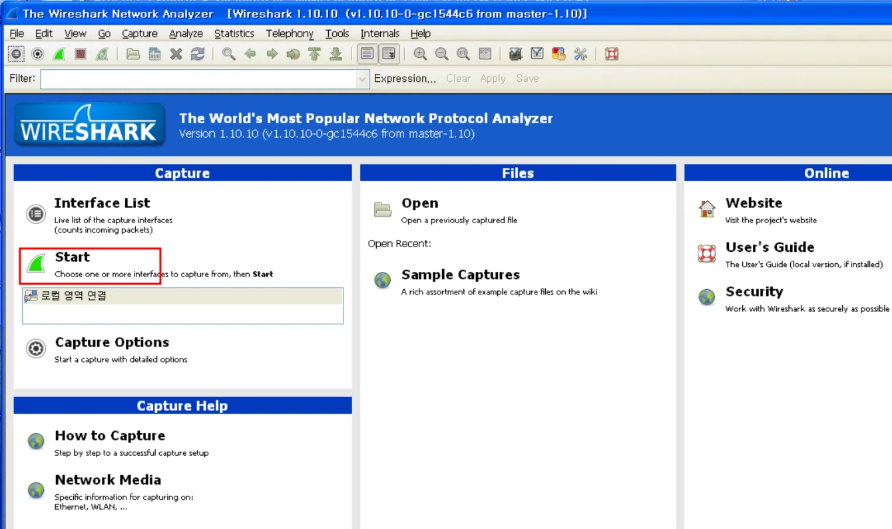

그럼 와이어샤크로 해보기

아무튼 DNS로 정보가 나가는지를 확인해야 한다

그리고 기다리면 1분마다 www.practicalmalwareanalysis.com dns 요청이 올라온다 ~!

이럭헤 네트워크 기반증거를 찾고 어디로 연결하는지 알아내었다

'보안 > 악성코드 분석' 카테고리의 다른 글

| [악성코드 분석] 동적 분석 (0) | 2025.03.04 |

|---|---|

| [악성코드 분석] 동적분석 필기 정리 (0) | 2025.03.04 |

| [악성코드 분석] 동적분석 (0) | 2025.03.04 |

| [악성코드 분석] 칼리/ 악성코드를 만들어서 해보기 (0) | 2025.03.04 |

| [악성코드 분석] 정적분석 / Lab01-04.exe / Resource Hacker (0) | 2025.03.04 |