[2022.05.24]

systemctl restart httpd

systemctl restart vsftpd

systemctl restart named

systemctl restart telnet.socket

systemctl restart mariadb

[포트 상태의 이유]

nmap -reason 192.168.10.139

[포트 지정]

nmap -p 445 192.168.10.139

[모든 포트 스캔]

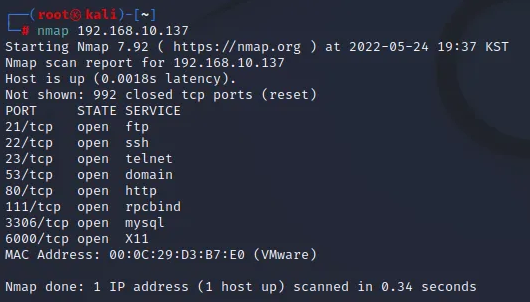

nmap 192.168.10.137

[위에서 부터 원하는 포트 갯수 만큼 출력]

nmap --top-ports 5 192.168.10.137

[오픈된 포트만 출력]

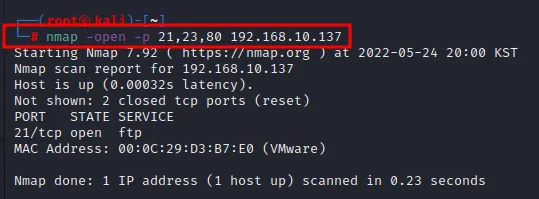

nmap -open -p 21,23,80 192.168.10.137

[서비스의 버전을 출력]

nmap -sV 192.168.10.137

[Ping Scan]

nmap -sP 192.168.10.0/24 → C클래스 대역으로 모두 출력

[IDS, Firewall , IPS, UTM 우회 ]

nmap -T0 192.168.10.137

-T0 : Paranoid(가장 느림)

-T1 : Sneaky(조금 느림)

-T2 : Polite(느림)

-T3 : Normal(보통)

-T4 : Aggressive(빠름)

-T5 : Insane(가장 빠름)

[스캔 결과 파일로 저장]

nmap 192.168.10.137 -o /root/nmap.txt

[목록을 활용한 스캔 후 파일로 저장]

nmap -iL ./nmap.lst -o nmapList.txt

[공격자의 IP주소를 Spoofing 후 스캔]

nmap -D 100.100.100.100,200.200.200.200 192.168.10.137

[공격자의 IP 주소를 랜덤하게 Spoofing 후 스캔]

nmap -D RND:10 192.168.10.137 #10개의 랜덤 IP로 속여서 스캔

[출발지 포트 변조 후 스캔]

nmap —source-port 77 192.168.10.137 →포트를 77로 변조한다는뜻

[여러개의 공격 대상을 한 번에 스캔]

nmap -randomize-hosts 192.168.10.1-150

[MTU 값 변조 , 우회기법임]

nmap —mtu 8 192.168.10.137

[데이터 크기 변조후 스캔, 우회기법임]

nmap -data-length 20 192.168.10.137 → 20바이트로 변조

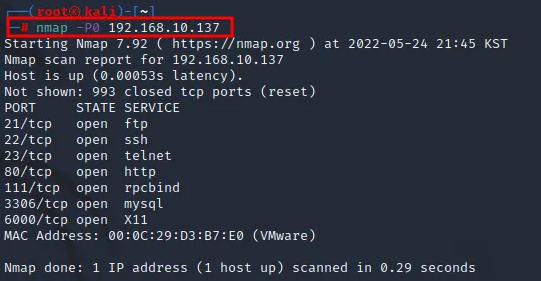

[Ping을 수행하지 않고 스캔 , 우회기법임]

nmap -P0 192.168.10.137

[TCP 패킷을 이용하여 스캔 , 우회기법임]

nmap -PT 192.168.10.137

[SYN패킷만 이용하여 스캔, 우회기법임]

nmap -PT 192.168.10.137

공격대상 PC : 다시 아래와 같은 명령어를 입력한다 포트들을 열어준다

공격자 PC : 열린 포트들을 확인

<위에서 부터 원하는 포트 갯수 만큼 출력>

공격자 PC : 위에서부터 5개만 보고 싶을 때

<오픈된 포트만 출력>

공격자 PC : 오픈된 포트만 검색

공격자 PC : 버전까지 검색

공격자 PC : ping 스캔

공격자 PC : ping 스캔-C클래스 대역

공격자 PC : 일부로 느리게 보내서 침입방지시스템 방어 우회하기 ex)nmap -T0 192.168.10.137 (T옆에 수치가 높을 수록 빠름)

0은 너무 느려서 20분이 지난지금도 응답이안옴,.,

T3부터는 속도가 빠르다 …

공격자 PC : 스캔 결과 파일로 저장

저장한 위치에 가니까 정말 nmap.txt가 있다

cat 명령어로 보니까, 내가 저장한 내용이 그대로 있다.

공격자 PC : 파일에 목록을 만들어서 스캐닝

nmap.lst 라는 파일 만들기

파일안에 스캔하고 싶은 주소 넣기, 작성후 저장

-iL 옵션을 주면 내가 저장한 파일에 들어있는 주소를 다 스캐닝한다

공격자 PC : 목록을 활용한 스캔 후 파일로 저장

목록파일을 스캔하면서 파일로 저장한다

저장한 파일 확인

파일 내용 확인 OK

공격자 PC : 패킷 우회방법중 하나이다 → 패킷 프래그먼트

공격자 PC : 공격자의 IP주소를 Spoofinf 후 스캔

공격자 PC : 100.100.100.100으로 속여서 스푸핑하기

공격자 PC : 3개의 아이피로 속여서 스푸핑하기

- 랜덤하게 IP속여서 스캔 RND:10 →10개의 랜덤 IP

와이어샤크 : 정말 10개의 랜덤한 IP로 스캔을 했다

공격자 PC : 소스 포트 변조 후 스캔

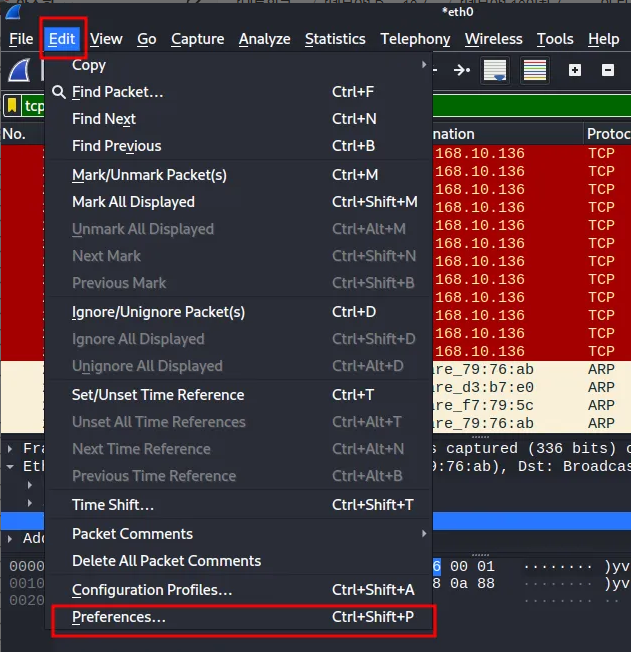

일단 포트를 와이어 샤크 리스트에서 볼 수 있도록 환경설정함

Port라는 컬럼추가후 Type을 Source Port로 맞추기

공격자 포트를 77로 변조하여 스캔 시작

일단 컬럼에 Port생긴거 확인해보고 77번으로 스캔한거 확인해보기

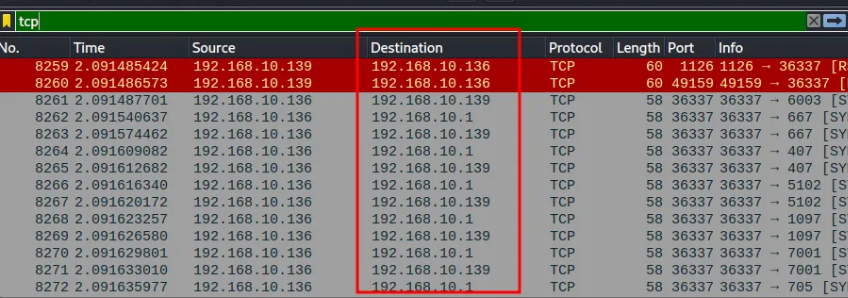

공격자 PC : 여러개의 공격 대상을 한 번에 스캔(공격자 랜점아님)

destination의 결과를 보면 랜덤한 대상에게 공격하였다

공격자 PC : MTU 값 변조

MTU : 하나의 인터페이스를 처리할 수 있는 최대치

공격자 PC : 데이터 크기 변조후 스캔

공격자 PC : Ping을 수행하지 않고 스캔 , 우회기법임

공격자 PC : TCP 패킷을 이용하여 스캔 , 우회기법임

'보안 > 네트워크보안' 카테고리의 다른 글

| [넷보안] UDP scanning / Port Scanning Response / 어떤 운영체제를 사용하는지 알아보기 (0) | 2025.03.02 |

|---|---|

| [넷보안] TCP scanning (0) | 2025.03.02 |

| [넷보안] 공격 종류 / 소극적 공격 / 적극적 공격 (0) | 2025.03.02 |

| [넷보안] Scanning 실습 (2) (0) | 2025.03.02 |

| [넷보안] TCP Scanning 실습 (0) | 2025.03.02 |