CentOS : 192.168.78.130 (Server)

kali1 192.168.78.129

Windows10 192.168.78.131

Kali : nikto 스캔 → 아래와 같은 취약점들이 나온다

하나하나 들어가서 보자면

Kali : /file/ 디렉터리 리스팅 취약점이다

windows10 : 아래와 같은 url가면은 저렇게 파일 시스템일 노출된다

CentOS : 아파치 서버의 관점 → 이 위치에 file 디렉터리가 있다

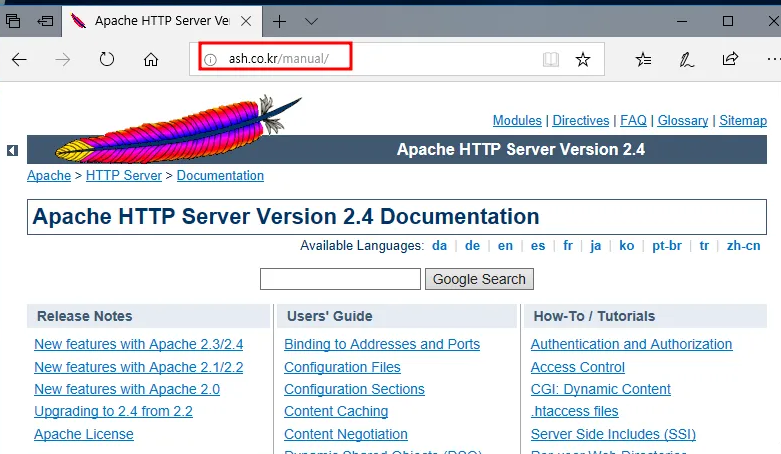

Kali : /manual/ 아파치 메뉴얼 정보가 노출된다

Windows 10 : 아래 위치로 가면 정말 ash.co.kr 웹서버의 manual 노출

Kali : /manual/images/ 디렉터리 리스팅 취약점

Windows10 : 해당 위치로가면 해당 이미지 파일 시스템이 노출

Kali : icons/ 디렉터리 리스팅 취약점

WIndows10: icons 파일시스템이 노출되었다

Centos : icons 파일 디렉터리 위치

Centos : icons 디렉터리 이하에 정말 아래와 같은 이미지들이 있다

Kali : /icons/README/ readme 파일 노출

Windows10 : 해당 위치로가면 icons의 readme 파일이 바로 노출 됨

Cenos : 해당 파일 위치

'보안 > 웹보안' 카테고리의 다른 글

| [웹/앱 보안] 취약점 대응 2 (0) | 2025.02.26 |

|---|---|

| [웹/앱 보안] 디렉터리 리스팅 취약점 대응 /Google 해킹 inurl index of admin → 디렉터리 리스팅 취약점 모음체 (0) | 2025.02.26 |

| [웹/앱 보안] php 정보 숨기기 /whatweb (0) | 2025.02.26 |

| [웹/앱 보안] Apache 정보 숨기기 복습 /whatweb/nikto (0) | 2025.02.26 |

| [웹/앱 보안] 정보 수집 / 스캐닝 / 취약점 방어 / 파일/디렉터리 스캐닝 요약 정리 (0) | 2025.02.26 |